IT 따라잡기 시리즈

보안툴 안내서 : REGA 사용법 본문

* REGA는 아래 사이트에서 다운받으실 수 있습니다.

http://forensic.korea.ac.kr/tools.html

DFRC - Digital Forensic Research Center

forensic.korea.ac.kr

REGA는 고려대 DFRC에서 만든 웹 히스토리를 분석하는 툴입니다.

DFRC 사이트에서 REGA를 아주 간단하게 다운받을 수 있습니다. 압축 형식이기에 풀어서 바로 사용하면 됩니다.

링크에서 다운로드를 클릭해 압축파일을 다운로드 합니다. 그 다음 간단하게 압축을 해제하면 바로 이용하실 수 있습니다.

사용법

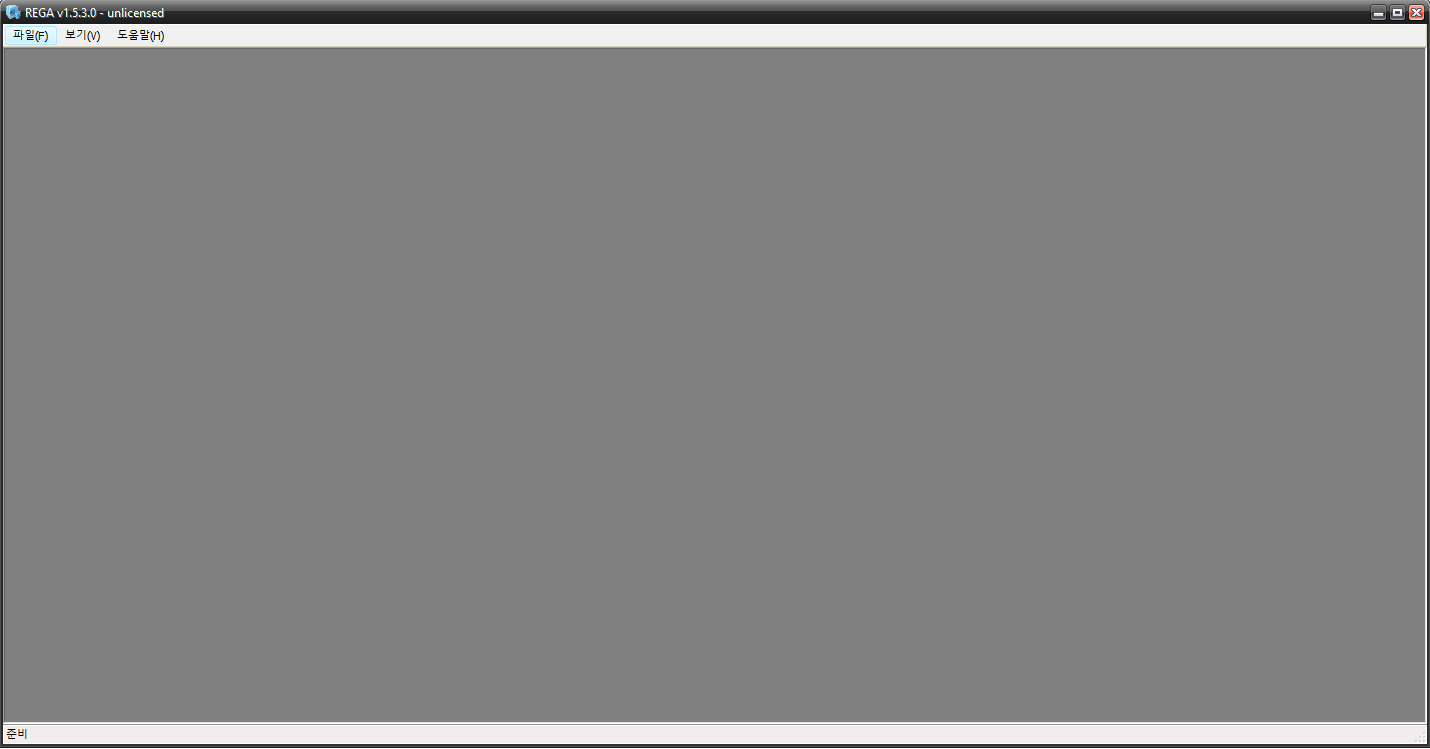

REGA를 처음 실행하면 경고창이 뜰 수 있습니다. 화살표를 확장해 실행 버튼을 누루면 됩니다. 처음 들어갔을때 REGA 모습인데, unlicensed라고 되어있는 것을 보면 lite버전인 것 같습니다. 정식 버전을 구하려면 DFRC에 문의해보아야 할 것 같습니다.

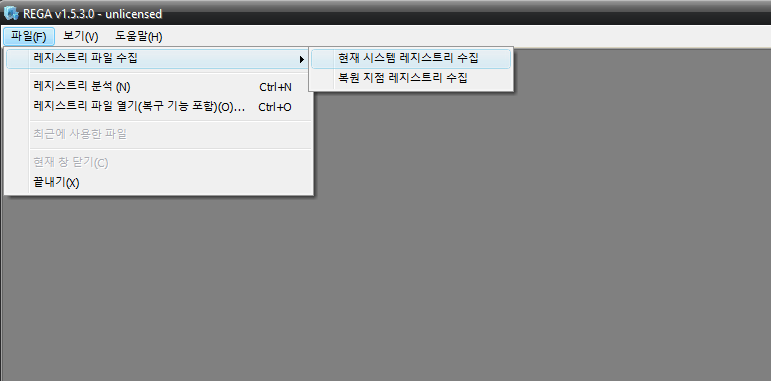

위의 도구창에서 파일을 클릭하면 이렇게 메뉴가 나옵니다. 우선 파일을 수집해보겠습니다.

레지스트리 파일 수집을 눌러보면 현재 시스템과 복원지점 레지스트리 수집이 나옵니다. 이는 활성시스템에서 데이터를 수집하는 용도로 이용할 수 있을 것 같은데 비활성 시스템의 경우 각각의 하이브를 찾아서 추출해와야 할 것 같습니다. 우선 현재 시스템 레지스트리 수집을 눌러 수집을 진행합니다.

저는 일단 바탕화면에 새 폴더를 만들어 여기에 저장해보도록 하겠습니다. 확인시 프롬프트 창이 뜨며 레지스트리 파일이 수집되고 끝나면 알아서 종료됩니다.

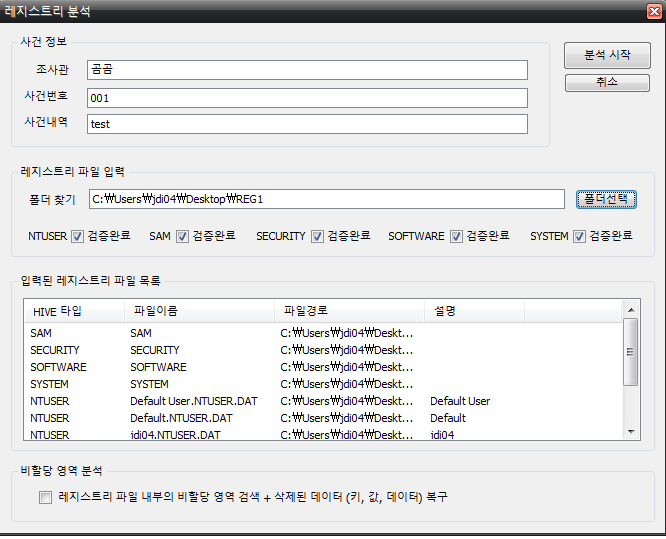

다시 돌아와 이번엔 파일 수집 아래있는 분석 버튼을 눌러보겠습니다.

시간대는 표준시로 설정해줍니다.

이후 테스트용이니 사건정보는 마음대로 채워주고, 수집한 폴더를 선택하면 자동으로 검증 완료 표시가 뜹니다.

이제 분석 시작 버튼을 누릅니다.

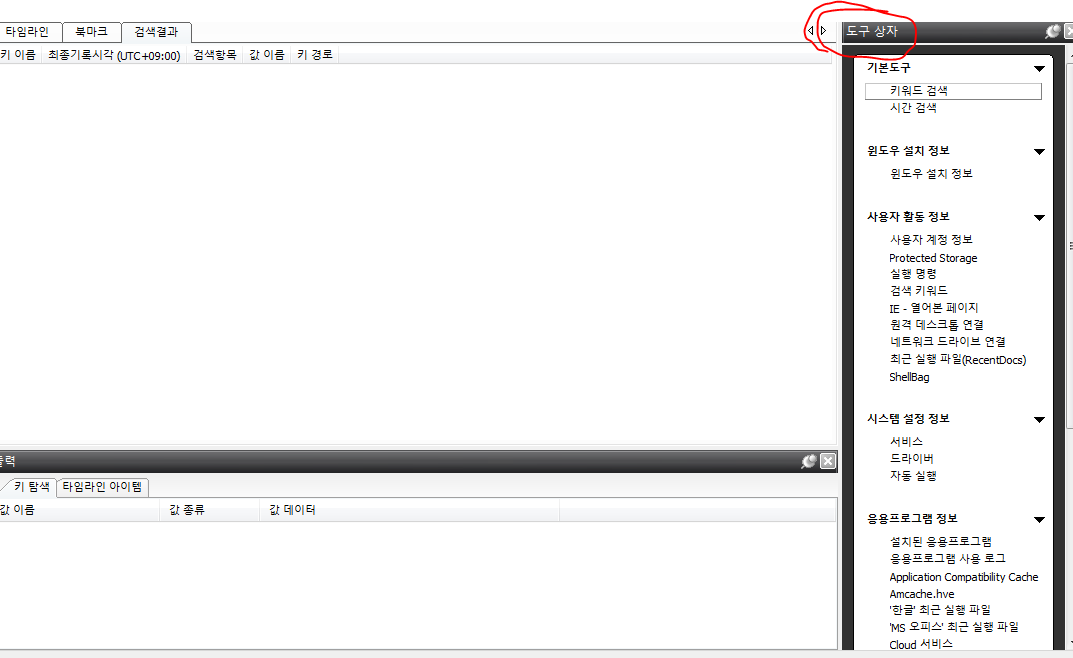

옆 도구상자 창을 보면 레지스트리에 아주 많은 정보가 저장되어있는 것을 확인할 수 있습니다. 여기서 어떤 계정 정보 변동이 있었는지, 사용된 백도어는 무엇인지 등 여러 방향으로 분석이 가능합니다.

이렇게 실행한 명령을 볼수도 있고 옆 도구상자를 이용해 타임라인에 따라 분석할수도 있습니다.

이후 REGA를 사용하여 포렌식 관련 문제를 해결하는 포스트도 만들어 보겠습니다.

REGA 안내서였습니다!

'IT, 툴 따라잡기 > 보안툴 안내서' 카테고리의 다른 글

| 보안툴 안내서 : WEFA 사용법 (0) | 2021.05.13 |

|---|---|

| 보안툴 안내서 : HxD 사용법 (0) | 2021.05.13 |

| 보안툴 안내서 : PuTTY 다운 및 사용 (0) | 2021.05.11 |

| 보안툴 안내서 : Burp Suite Community (프록시 기능) (0) | 2021.05.05 |